Sobre Pegasus y la infraestructura de ataque de NSO Group

Los alcances de Pegasus

Una investigación realizada por varios medios, publicada el 18 de julio pasado, reveló las nuevas formas de infección del programa Pegasus, un malware de la empresa de vigilancia israelí NSO Group. En esta publicación resumimos los nuevos antecedentes de la investigación, revisamos la publicación del programa MVT para detectar Pegasus y mencionamos algunas precauciones para tener en consideración. Además, realizamos una reflexión política sobre el escenario de asimetría de poder en el que nos enfrentamos a la vigilancia y compartimos una traducción de la documentación en curso sobre el software de MVT.

El proyecto Pegasus

El pasado 18 de julio se publicaron los primeros resultados del «Proyecto Pegasus», una investigación realizada de manera conjunta por Amnistía Internacional, Citizen Lab y diversos medios de comunicación que consistió en verificar algunos casos de infección del malware Pegasus y la estrategia utilizada por la empresa de vigilancia israelí NSO Group, responsable de estos ataques.

Esta investigación se basó en una filtración de 50.000 números telefónicos de posibles objetivos de vigilancia de NSO Group. La empresa, luego de ser consultada, señaló que ese listado no correspondía a sus archivos y que podría conseguirse de otras fuentes. No obstante, de estos números, se logró vincular a 1000 personas, entre periodistas, activistas y funcionarios gubernamentales. De ellos, se consiguió revisar datos de 67 dispositivos y verificar, finalmente, evidencia de intentos de ataque y/o infección con Pegasus en 37 teléfonos. Con esta investigación, se ha vuelto a confirmar la actividad de vigilancia de la empresa israelí por medio de ataques focalizados a los objetivos designados por quienes contratan los servicios, que principalmente son Estados.

¿Qué es Pegasus?

Un Malware al servicio del mercado

Un malware, o software malicioso, es cualquier programa o «virus» que se utiliza para dañar o controlar un sistema o dispositivo. Pegasus es un malware perteneciente a la empresa NSO Group y del cual se ha tenido noticias desde hace años.

Los malware como Pegasus, destinados a vigilar a usuarios específicos, una vez instalados son capaces de recopilar información producida o recibida por el usuario -como correos, chats, registros de llamadas, contraseñas, contactos, etc.-, como también datos de comportamiento -ubicación, historial de navegación, entre otros-. Debido a esto, un programa de vigilancia como Pegasus se considera una transgresión grave a la seguridad ya que toma control completo del dispositivo. Desde luego, la finalidad de esta vigilancia es entregarle esta información a quien contrata los servicios de la empresa.

Métodos de ataque

Los métodos que usa la empresa israelí incluyen distintos vectores de ataque:

- Envío de SMS o correos con un enlace malicioso que descarga el malware, como se registró en la vigilancia a periodistas por parte del gobierno mexicano.

- Ataques Zero-Click. Infecciones realizadas que no dependen de la interacción del usuario y se instalan sin que lo haya advertido. Esto es posible al aprovechar vulnerabilidades no corregidas en algunos servicios, como el caso de la app iMessage de Apple.

- Tactical Network Element. Intervenciones en la red de comunicación, por medio de antenas de telecomunicaciones maliciosas o monitoreo de red, para redirigir la navegación de la víctima a sitios web controlados por NSO Group.

- Instalación física. Instalación directa en el dispositivo en caso de tener acceso físico a él.

En años anteriores, el principal medio de infección era por medio de enlaces en SMS, pero NSO Group ha aumentado el grado de sofisticación de sus ataques, de manera que en el caso de detectar una vulnerabilidad en los programas o sistemas operativos que son vulnerables, la infección no requiere de la interacción del usuario, dejando escazas oportunidades de protección.

Una infraestructura en evolución

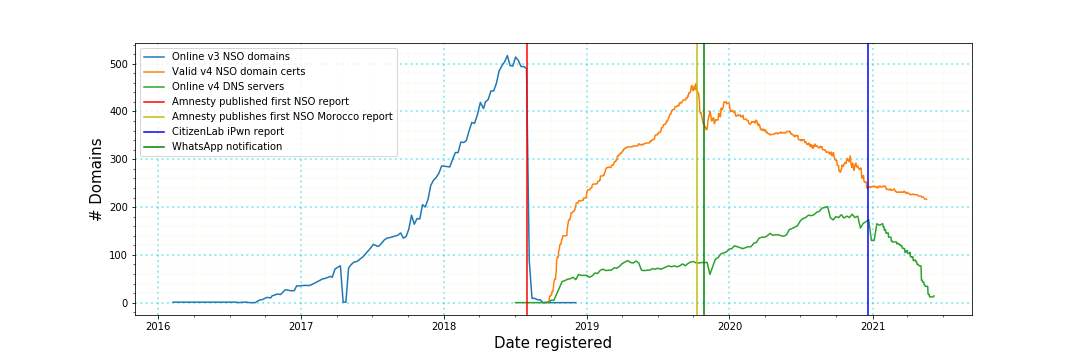

La evolución en los ataques de Pegasus requiere que NSO Group mantenga una infraestructura en constante actualización. Para eso cuenta con servidores de validación con el fin de decidir a quién atacar, servidores de instalación, dominios web y servidores DNS para gestionar estos dominios, entre otras funcionalidades.

En la medida en que las denuncias de infección y vigilancia se han revelado y publicado, NSO Group cambia los nombres de los dominios y urls con que se realiza la infección, lo que implica una estrategia de renovación que dificulta que podamos prevenir los ataques. Amnistía Internacional realizó un gráfico en el que muestra cómo la infraestructura de la empresa israelí empieza a cambiar precisamente luego de cada publicación que denuncia los ataques de Pegasus:

El análisis para detectar Pegasus y el programa MVT

Amnistía Internacional realizó un análisis forense, buscando evidencia de Pegasus, en algunos de los dispositivos registrados en la lista de objetivos perteneciente a NSO Group. Este análisis detalla elementos técnicos de la presencia del malware en teléfonos móviles, principalmente en iPhones; no porque sean particularmente vulnerables, sino porque el análisis fue más fácil de efectuar en los dispositivos de Apple en vez de Android, en donde el análisis no fue tan fructífero. De los 67 dispositivos analizados, 37 mostraron evidencia de intento de ataque y/o infección, con lo cual se pudo corroborar el vínculo del listado de los 50.000 objetivos de ataque con la persistencia de NSO Group en continuar su venta de servicios de vigilancia para quienes puedan pagarlo.

A su vez, Amnistía publicó en su repositorio el programa Mobile Verification Toolkit, por ahora, sólo disponible para sistemas GNU/Linux y MAC, ejecutable en terminal. Este software, desarrollado en Python, permite realizar un análisis focalizado en teléfonos Android y iOS para revisar los respaldos del dispositivo en busca de evidencia de Pegasus.

El programa cuenta con una documentación oficial en desarrollo que, como colectivo, mantendremos en español aquí, mientras no sea incorporada una traducción al repositorio oficial. Además, el programa requiere saber activar el modo de depuración en Android y usar Android Debug Bridge, así como instalar la librería libimobiledevice para iOS.

El método de este programa, aún en desarrollo, consiste en verificar si en el dispositivo se encuentra evidencia de algunos de los procesos o enlaces que usa NSO Group para realizar la infección y controlar el teléfono. Para esto Amnistía Internacional publicó un repositorio con los «Indicadores de compromiso de NSO Group», que recopila los indicadores de la infraestructura de NSO Group registrada hasta la fecha.

Cabe recordar que el programa está en desarrollo y el análisis está basado en la escasa información que se ha logrado recopilar sobre el funcionamiento de Pegasus y la infraestructura de NSO Group, por lo cual en ningún caso el no detectar evidencia del malware significa que efectivamente no esté instalado este u otro programa malicio. La situación descrita nos plantea la problemática de la asimetría de poder que sostiene este tipo de vigilancia.

Traducción de documentación de MVT

Mercado, vigilancia y asimetría de poder: una reflexión política

Una de las conclusiones del análisis de Amnistía Internacional es que la evidencia de la actividad de Pegasus produce un escenario insostenible para enfrentar la vigilancia.

Esta y todas las investigaciones anteriores demuestran cómo los ataques contra dispositivos móviles son una amenaza significativa para la sociedad a nivel global. La dificultad no sólo para prevenir, sino también para detectar posteriormente ataques es el resultado de una asimetría insostenible entre las capacidades fácilmente disponibles para los atacantes y las protecciones inadecuadas con las que cuentan las personas en riesgo. Punto 10

Esta asimetría es posible porque NSO Group aprovecha dos condiciones que favorecen la vigilancia masiva. En primer lugar, la centralización con que se desarrollan los principales sistemas de telefonía móvil, Android y iOS, cuyos códigos de programación no están disponibles para su verificación -parcialmente en el caso de Android-. El efecto de ello es una difícil verificación de vulnerabilidades en estos sistemas ya que su código no es accesible para la mayoría de los desarrolladores y criptógrafos independientes. Esto facilita que, al ser detectada una de estas fallas por parte de la empresa israelí, se realice una infección masiva de malware, sin que los usuarios se den cuenta.

Y en segundo lugar, el estrecho vínculo entre Estados cada vez más comprometidos en el uso de la vigilancia como forma de administración social y su dependencia de la infraestructura privada para sostener esta vigilancia. El Estado siempre ha tenido entre sus funciones la vigilancia como forma de mantener distintos grados de control sobre el orden público; sin embargo, dada la extensión y complejidad de las redes de comunicaciones, una institución central no podría cumplir con esta función de vigilancia por sí sola. Por esto, se entrega esta labor al mercado y a su infraestructura privada, financiada con recursos públicos: el Gran Hermano concesionado. Julian Assange, fundador de Wikileaks, el 2014 señaló que Google funcionaba como una extensión privada de servicios de inteligencia para EEUU, mostrando el estrecho vínculo de vigilancia entre Estados y mercado. Y precisamente, el lugar que permite ese vínculo, es el punto opaco de la seguridad nacional, las leyes de inteligencia y de excepcionalidad.

La actividad permanente de NSO Group, su infraestructura variable y estas dos condiciones mencionadas hacen de la vigilancia focalizada, sobre personas seleccionadas, una amenaza que expresa la asimetría de poder propias de las instituciones como son el Estado y el mercado. En este sentido, las herramientas de seguridad digital son insuficientes si no abordan esta situación desde una perspectiva política que contenga en su horizonte la autonomía tecnológica, y con ello, construir una sociedad en donde no exista la centralización política y tecnológica que hace posible este tipo de agresión digital.

Algunas consideraciones finales

Mientras construimos colectivamente ese horizonte, podemos tener presente algunas consideraciones.

La preferencia de NSO Group por atacar a dispositivos móviles se debe también, en parte de la vulnerabilidad particular de los teléfonos celulares. Por ende, se vuelve cada vez más necesario el usar dispositivos de escritorio, con sistemas operativos libres, para las comunicaciones seguras y el trabajo con material sensible.

El programa MVT se encuentra en desarrollo, por lo que su alcance y efectividad es algo que debemos verificar periódicamente. Ninguna herramienta, por sí sola, es una solución a la infraestructura de vigilancia de NSO Group.

Precauciones mínimas a seguir:

- No abrir enlaces cuando se desconoce su origen ni al lugar al que llevan.

- Usar VPNs en la navegación y asegurarnos de visitar sitios con «https» en la url.

- Mantener actualizados los sistemas móviles y, de preferencia, usar aplicaciones software libre; en el caso de Android, desde F-Droid.

Recursos

Indicadores de compromiso de NSO Group Enlace

Programa Mobile Verification Toolkit Enlace

Documentación Oficial Enlace

Traducción de documentación MVT Enlace

Referencias:

Amnistía internacional. Informe de metodología forense: cómo atrapar a Pegasus de NSO Group. (Enlace).

Paul Aguilar (SocialTIC). ¿Cómo funciona Pegasus? Aspectos técnicos. (Enlace).